Sysdig Secure 2.4 異常検出のためのランタイムプロファイリング+セキュリティ強化のための新しいポリシーエディターの紹介

本文の内容は、2019年8月6日にSysdigのPawan Shankarが投稿したブログ(https://sysdig.com/blog/sysdig-secure-2-4/)を元に日本語に翻訳・再構成した内容となっております。

本日、Sysdig Secure 2.4のリリースを発表致しました! このリリースでは、Sysdigはランタイムプロファイリングの仕組みを用いて異常検出を強化し、ランタイムセキュリティポリシーの作成と脆弱性レポートをより使いやすくする新しいインターフェイスを実現しました。

これらの機能は、セキュリティポリシーを作成し、インフラストラクチャとアプリに対するセキュリティの脅威と攻撃を検出するエクスペリエンスをより良くすることに重点を置いています。

4月に、業界初の統合されたCloud-Native Visibility and Security Platformを発表しました。これは、マルチクラウド環境とハイブリッドクラウド環境の両方で、大規模な企業における監視(Sysdig Monitor経由)とセキュリティ(Sysdig Secure経由)の両方を提供します。

それでは、ランタイム検出と脆弱性管理に焦点を合わせたSysdig Secure 2.4について詳しく見ていきましょう。

I. ランタイムプロファイリング

大規模環境でのランタイム防御に対するSysdigのアプローチは、コンテナ内のアクティビティを分析することにより、ランタイムの動作を自動的にモデル化することです。 システムコールを分析し、eBPFテクノロジーを活用してカーネルを走査し、Kubernetesやクラウドプロバイダーラベルなどのさまざまなメタデータで強化することにより、Sysdigは真に包括的なコンテナーランタイムプロファイルを作成します。 これにより、プロファイルを手動で作成および更新するために必要な労力が削減されます。

Sysdigは、システムコールレベルで把握し、次のようなコンテナランタイムの動作に関する深い洞察を得ることを可能にしました。

- 生成されたプロセス–どのプロセスとバイナリが実行されていますか?

- ネットワークトラフィック–このアプリケーションはどのTCP / UDPポートで通信しますか?

- ファイルシステムのアクティビティ-読み取られるファイルは何ですか? そして書かれた?

- システムコール-どのシステムコールが実行されますか?

学習が完了すると、Sysdig Secureは、信頼レベルを考慮し、自動生成されたランタイムプロファイルの可視性を提供します。 これら3つの信頼レベル(低、中、高)は、特定のコンテナーランタイムの動作についてどれだけ知っているかを反映しています。 セキュリティチームは、ブラックボックスの自動生成プロファイルを適用するのではなく、ランタイムプロファイル内の内容を完全に制御できる場合において、ポリシーの透明性と保証を強化します。

プロファイルの作成後、ユーザーは、メタデータを使用してさまざまなスコープに直接適用できるランタイムポリシーに単純にスナップショットを作成できます:コンテナー、ホスト、またはKubernetesリソース。

II. Falco Rule Builder

このリリースの目標は、セキュリティチームにおけるコンテナセキュリティポリシーを作成する負担を軽減することです。 ランタイムプロファイルの自動生成に加えて、Kubernetesセキュリティポリシーの作成、編集、管理がはるかに簡単になりました。

高度にセキュリティポリシーの作成、および、カスタマイズする

Sysdig Secureは、オープンソースFalcoに基づいた、カスタムランタイムルールを作成するためのシンプルさと柔軟性も実現しています。 新しいセキュリティポリシーには、ランタイムプロファイル、UI構築ルール、および高度なFalcoルールの組み合わせが含まれています。

Sysdig Secureは、Falco Rule Builderと名付けた新しいインターフェースを開発しました。これにより、Falcoエンジンをベースに視覚的に対話し、柔軟なUIを介して強力なルールを作成できます。 ランタイムルールは、環境のあらゆる側面(特定のKubernetes namespace、deployment、podなど)にスコープおよびフィルターを適用でき、複数のクラスター、クラウドプロバイダー、およびデータセンター全体で大規模な環境で管理を行えます。

ユーザーは、Falcoの詳細な表現やフィルタリングコマンドを知らなくても、新しいポリシーを作成できます。

Sysdig Secureはコンテナに焦点を当てていますが、これらのカスタムルールはベアメタルおよび仮想インスタンスホストにも適用できます。

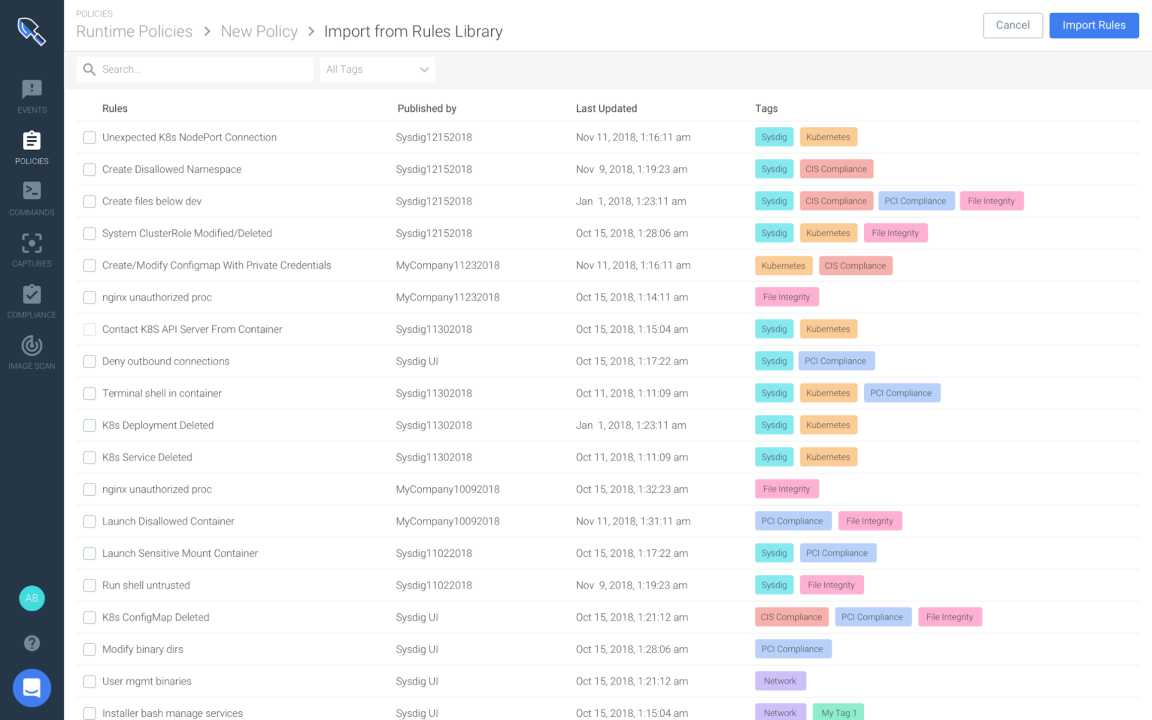

ルールライブラリによるコミュニティおよびフレームワーク駆動型ポリシーの活用

さらに一歩進んで、ユーザーは、MITRE ATT&CKなどの既存のセキュリティコンプライアンスフレームワークを簡単に活用し、8つの主要なMITERカテゴリに準拠したコンテナランタイムセキュリティルールを利用できます。 現在、ルールライブラリを介して簡単に実装して、コンテナセキュリティプロファイルの一部にすることができます。

オープンソースにおけるコントリビューションにより、ルールリポジトリを強化し、他のユーザーがコミュニティ主導のセキュリティアプローチを活用できるようにするために、さまざまなコミュニティソースのルールが利用可能です。 たとえば、FIMルールは、Sysdig Secureプラットフォームのルールライブラリを介して簡単に活用できます。

セキュリティ運用チームは、これらのコミュニティまたはフレームワーク主導のポリシーをルールライブラリから適用し、コンテナランタイムのセキュリティ状態をより確かなものにすることができます。

新しいSysdig Secureポリシーエディターの詳細をご覧ください。

III. Sysdig Secureにおける脆弱性レポート

Sysdig Secureは、レポートや高度なクエリを含む脆弱性管理を容易にする統合コンソールを提供しています。

Sysdigは、イメージスキャンの脆弱性データベースとプラットフォームで現在実行されているものの間の点をつなぎます。そのため、各ユーザーは関連情報に集中し、複雑なクエリを作成して、いつでもステータスを把握できます。

例を用いて説明したいと思います。次のようなクエリを想像してみてください。 「本番環境のnamespaceにおけるすべての脆弱性を表示する。重大度はHigh、CVE> 30日以上であり、修正プログラムが利用可能なもの」 このクエリの結果はSysdig Secureで簡単に得ることができるようになっています。

新しい脆弱性レポート機能により、DevOpsおよびセキュリティチームは、イメージ、パッケージ、CVEのカタログ全体を簡単に照会でき、CVEの経過期間、利用可能な修正、ソフトウェアバージョンなどの高度な条件を確認できます。最後に、これらのレポートをダウンロードして、 脆弱性管理チーム、CISOなどと共有(PDF / CSV)もできます。

新しい高度なアラートの設定

また、Slack、PagerDuty、電子メールなどを介してイメージ、ポリシー、またはCVE露呈の変更を通知する新しい高度なアラート設定を追加しました。次の場合に脆弱性管理チームにアラートを送信できます。

1.新しいイメージタグがレジストリにプッシュされます

2.特定のポリシーの変更がトリガーされた(成功または失敗)

3.特定のイメージのCVE情報の変更(例nginx:latest)

これにより、セキュリティアラートは、担当するアプリケーションに基づいて情報が関連する人のみに制限され、セキュリティチームはアラートの疲労の影響を軽減しながら、問題をより迅速に修正できます。

スキャン結果UIの改善

この機能は、イメージが評価されたすべてのポリシーの概要を表示し、正確に失敗(および合格)したものを理解し、特定のOSおよび非OSパッケージチェックを含む脆弱性、およびイメージの内容を表示する機能を提供します。

新しいスキャン結果により、UIチームは以下の情報を得ることが可能です。

- CVE(クリティカル、高、中など)によるフィルタリングを含む、インタラクティブでソート可能なスキャン結果。

- 配置されているさまざまな監査ポリシーに対してイメージがどのように実行されたかを理解。

Sysdig Secure 2.4は、ランタイムプロファイリングと新しいポリシーエディターの追加により、以前のランタイムセキュリティおよび脆弱性管理機能を拡張しました。 セキュリティチームがコンテナセキュリティポリシーを作成する負担を軽減することがこれまで以上に簡単になり、コンテナ内に脆弱性が存在する場合、いつでもよりよく理解できるようになりました。

Sysdigは、イメージスキャンと脆弱性管理、コンプライアンス、ランタイムセキュリティ、インシデント対応、フォレンジックなど、コンテナのライフサイクル全体にわたる主要なセキュリティの課題に対処する唯一のプラットフォームです。 コンテナと環境のすべてのアクティビティをより深く洞察し、よりよく理解する事を支援しています。