SysdigですべてのAWSコンテナサービスにセキュリティを広げます

本文の内容は、2019年11月26日にSysdigのJorge Salamero Sanzが投稿したブログ(https://sysdig.com/blog/aws-container-services-security/)を元に日本語に翻訳・再構成した内容となっております。

クラウドチームは、AWSコンテナサービスを採用して、大規模なアプリケーションをより迅速に提供するようになってきています。コンテナとオーケストレーションを備えたクラウドネイティブアーキテクチャのデプロイメントとともに、アプリケーションとインフラストラクチャのセキュリティ、パフォーマンス、および健全性を維持するために必要なものが変わりました。Sysdigでは、Amazonと協力して、すべてのAWSコンテナサービスにデプロイされたクラウドネイティブワークロードを保護するのに役立つツールと統合を提供しています。このブログでは、Sysdig Secure DevOpsがどのようにセキュリティを組み込み、可用性を最大化し、AWSのコンテナーライフサイクル全体でコンプライアンスを検証するのに役立つかについて説明します。

AWS上でデプロイメント前に脆弱性のスキャンを行う

Sysdig Secureを使用すると、デプロイメント前に脆弱性や構成ミスをスキャンできます。デベロッパーが本番環境に到達する前にアプリケーションイメージに取り込む可能性のあるベースイメージ、OSパッケージ、およびPIPまたはJava JARファイルからのPythonパッケージなどのサードパーティライブラリの脆弱性をキャッチできます。

デプロイメント前のスキャンに関しては、2つの典型的なアプローチがあり、Sysdig脆弱性管理機能を使用すると、AWS ECRからイメージスキャンを実行するか、AWS Code Pipelinesでイメージスキャンを実装できます。

AWSコンテナデプロイメント全体のコンプライアンスと監査

AWSでコンテナをデプロイするためのさまざまなオプションが利用可能です。 ECSの使用を選択したり、kopsまたはkubeadmでEC2の上にKubernetesをセットアップしたり、Amazon上で完全に管理されたKubernetesサービスであるEKSを使用することができます。

KubernetesまたはDockerのCISベンチマークなどのセキュリティのベストプラクティスにデプロイメントが準拠していることを検証できるようにすることは、最初のステップの1つです。しかし、コンプライアンス要件はこれで終わりではありません。さまざまなポイントでコンプライアンスを実装できる必要があります。

- ビルド中、コンテナイメージスキャンポリシーをNIST 800-190、PCI、HIPAAなどの標準にマッピング

- ランタイム時に、ポリシーを使用してMITER ATt&CKなどの攻撃フレームワークを継続的に検出したり、デプロイメント後にコンプライアンスを確認したりする

- 最後に、SOC2、PCI、ISO、およびHIPAA要件の一部であるコンテナ環境の変更を監査します

Sysdig Secureを使用すると、コンテナのライフサイクル全体でコンプライアンスを検証できます。

ECS、EKS、およびEC2のKubernetesでランタイムの脅威をブロックする

本番稼働後は、最小限の特権とアクセス許可でアプリケーションを構成することにより、リスクを軽減することが重要です。同時に、ワークロードの動作を観察し、異常なアクティビティを探し、CI/CDまたはレジストリスキャンで検出されない脅威や攻撃をブロックするランタイムポリシーを作成および維持できる必要があります。

Sysdig Secureは、EC2上のECSおよびクラウドインスタンス、EC2にインストールされたKubernetes、マネージドのEKSなど、すべてのAWSコンテナサービスをサポートしています。Sysdigは、Falcoオープンソース検出エンジンを活用して、ホストおよびコンテナの異常なアクティビティを監視しますが、KubernetesおよびEKSマネージドサービスを使用する場合、オーケストレーションレイヤーでアクティビティを取り込みます。

EKSからのKubernetesサーバーAPIイベントの取り込みの詳細については、こちらをご覧ください。

Sysdig Secureライブラリにおけるテンプレート的に使える多数のランタイムポリシーにより、瞬く間にランタイムセキュリティを簡単に実装も可能です。

Sysdigプロファイリングを活用すると、大規模環境でランタイムセキュリティを作成および維持する負担を軽減し、自動的にポリシーを構築できます。 Sysdigのアプローチは、コンテナの動作を分析および学習して、異常検出を強化し、脅威がさらに広がる前にブロックします。

Sysdig Secureは、PSPなどのKubernetes固有のコントロールを活用して実施します。Sysdig Kubernetes Policy Advisorを用いて本番環境でPod Security Policiesを使用するで詳細を確認できます。また、Sysdigランタイムセキュリティ機能についてはこちらをご覧ください

AWSでのパフォーマンス、キャパシティ、セキュリティの監視

DevOpsチームは岐路に立っています。監視と、コンテナとKubernetesのセキュリティの面倒を見る必要があります。監視とセキュリティの可視性、ツール、およびワークフローを統合すると、運用の信頼性を最大化できます。

ホストされたAWSサービスからデータを利用するKubernetes上のセルフホストアプリケーションのような異なるワークロードを組み合わせる環境では、単一で真実性を併せ持つソースを持つことが重要です。Sysdigは、インフラストラクチャメトリクス、アプリケーションメトリクス、およびEC2、ECS、RDS、SQS、DynamoDBまたはElasticacheおよびApp MeshなどのCloudWatchを使用したAWSサービスからの他のメトリクスをまとめることができます。

Sysdigを使用した可視性とApp Meshの監視、CloudWatchのSysdigドキュメント、Sysdigを使用したAmazon EKSの監視とセキュリティの詳細をご覧ください。

ECSおよびEKSにおけるインシデントおよびフォレンジックへの対応

問題のトラブルシューティングまたはセキュリティインシデントの事後分析を実行する場合、一般的な課題の1つは、コンテナが削除されると、関連するすべての情報が失われることです。

KubernetesとECSでは、これは常に発生します。コンテナはノード間で移動でき、サービスはスケールアップおよびスケールダウンされ、コンテナインスタンスが削除されます。問題が悪意のあるアクティビティによるものなのか、アプリの設定ミスによるものなのかを認識できるようにする必要があります。

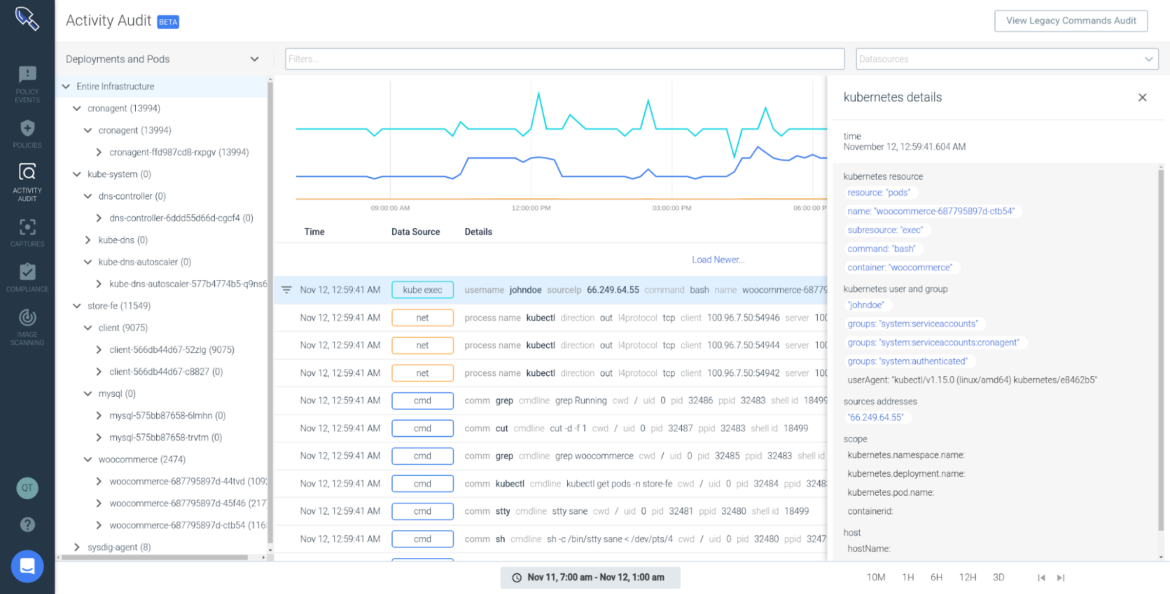

Sysdigのアクティビティ監査は、インシデント対応を迅速化し、Kubernetesにおける監査を可能にします。Sysdigは実行されたコマンド、ネットワーク、およびKubernetesのアクティビティをキャプチャして相関させるため、SOCチームは何が起こったかを見つけることができます。Sysdigキャプチャを使用すると、生成されたプロセス、ネットワーク接続、ファイルシステムアクティビティなどを含むすべてのコンテナアクティビティを詳細レベルで記録することもできるため、イベントを詳細に理解し、コンテナがなくなった後でもKubernetesフォレンジックを実施できます。

詳細については、Sysdig Activity auditによるKubernetesにおけるインシデントレスポンスをご覧ください。

Sysdigは、アラートチャネル、AWS SNSまたはSIEMに通知を配信し、AWS SecurityHubと統合できます。これにより、コンテナ環境全体でセキュリティの検出結果を統合できるため、セキュリティアラートを表示および管理し、AWSアカウント全体でコンプライアンスチェックの自動化ができます。Sysdig SecureとFalcoはどちらも、Firelensを介してCloudwatchにイベントを送信できます。これは、Falcoを使用したマルチクラスターセキュリティとEKS&ECS上のAWS Firelensで見られます。

まとめ

Sysdig Secure DevOps Platformを使用すると、AWSコンテナサービスでコンテナワークロードを実行するDevOpsおよびクラウドチームは、セキュリティをワークフローに組み込み、可用性を可視化し、コンテナを監視し、コンプライアンス要件を実装できます。これらの統合はすべて、AWS Advanced PartnerとしてSysdigによってサポートされています。